Хакери «ЛНР» атакували сайти українських держструктур

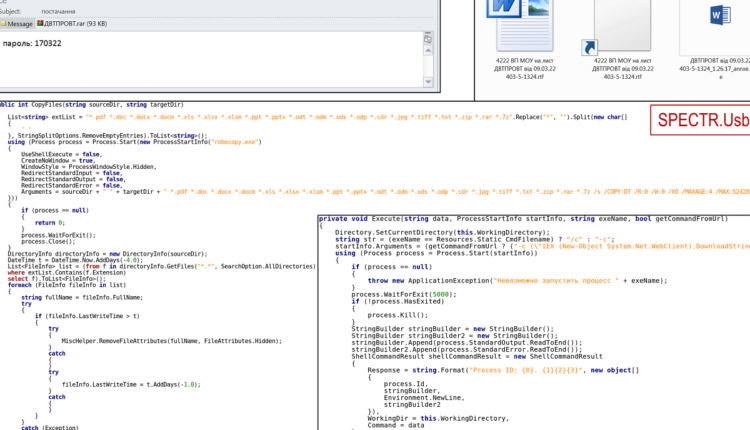

Урядова команда реагування на надзвичайні події України CERT-UA одержала повідомлення про розсилку державним органам електронних листів із темою «постачання». У додатку до них містився захищений паролем архів «ДВТПРОВТ.rar» з файлом-ярликом “4222 ОП МОУ на лист ДВТПРОВТ від 09.03.22 403-5-1324.rtf.lnk” та EXE-файл з назвою “МО 422 від 09.03.22 403-5-1324.rtf”, що запускається при відкритті файлу LNK. Після цього комп’ютер жертви вражала модульна шкідлива програма SPECTR, що включає: SPECTR.Usb, SPECTR.Shell, SPECTR.Fs, SPECTR.Info, SPECTR.Archiver та інші компоненти.

«Атаку здійснено групою UAC-0020 (Vermin), діяльність якої асоційована з так званими органами безпеки так званої «ЛНР». Зауважимо, що для атаки 17.03.2022 використано інфраструктуру, яка застосовувалася групою ще у липні 2019 року. Слід додати, що серверне обладнання групи UAC-0020 (Vermin) вже багато років розміщується на технічному майданчику луганського провайдера vServerCo (AS58271)», — йдеться у публікації.

CERT-UA раніше повідомила про розсилку електронних листів, що імітують повідомлення від UKR.NET і містять QR-код, в якому закодована «укорочена» URL-адреса. Після переходу на посилання користувач потрапляв на сторінку, що імітує сторінку зміни пароля UKR.NET. Дані, що вводяться користувачем, за допомогою HTTP POST-запиту відправлялися потім на веб-ресурс, розгорнутий зловмисниками на платформі Pipedream.